Czym jest phishing?

Phishing definiowany jest jako wysyłanie szkodliwych e-maili udających wiadomości przychodzące z zaufanych źródeł. Celem takich ataków może być:

- Dostarczenie złośliwego oprogramowania pozwalającego uzyskać zdalny dostęp.

- Uzyskanie danych dostępowych.

- Zdobycie informacji potrzebnych do przeprowadzenia innego ataku.

Powyższe cele określają treść, pretekst i metodę dostarczania wspomnianej wiadomości. Zawodowi socjotechnicy korzystają z kilku rodzajów e-maili phishingowych.

Phishing edukacyjny

Bywa, że klient nie chce testować sieci komputerowej w swojej firmie i woli skupić się na umiejętnościach swoich pracowników. Jedną z metod sprawdzenia tych ostatnich jest wysłanie e-maila szkoleniowego, co oznacza, że „połknięcie haczyka”, czyli np. kliknięcie odnośnika, nie powoduje zainstalowania złośliwego oprogramowania czy też innego naruszenia bezpieczeństwa, a jedynie dostarcza testerowi informację o tym, że ktoś faktycznie ów odnośnik kliknął. Zebrane w ten sposób statystyki umożliwiają zademonstrowanie klientowi, jak podatni na ataki phishingowe mogą być jego pracownicy i jaki rodzaj szkolenia może temu zaradzić.

Przy tego typu phishingu sprawdza się wykorzystanie ciekawości, chciwości, szczęścia bądź zdrowego strachu. Aby to osiągnąć, można skupić się na konkretnym celu bądź na firmie jako całości. Mój zespół korzysta z całego spektrum możliwości, wysyłając e-maile do pojedynczych osób lub do setek tysięcy pracowników naraz.

Oto przykład demonstrujący wagę zasad opisanych w poprzedniej sekcji. Pewnego razu napisałem phishingowego e-maila, który wyglądał jak autentyczne zaproszenie do znajomych na serwisie LinkedIn, i wysłałem go do 7000 użytkowników. Metoda okazała się bardzo skuteczna, gdyż około 73% adresatów kliknęło w zamieszczony odnośnik. Była to wartość bardzo wysoka, więc wszyscy, ze mną włącznie, byli bardzo zadowoleni z wyników.

Kolejne zlecenie było dość podobne, więc zdecydowaliśmy się ponownie wykorzystać powyższy e-mail, licząc na podobnie dobry wynik. Szybko jednak okazało się, że z 10 000 adresatów tylko nieliczni zdecydowali się kliknąć w odnośnik. Kiedy zakończyliśmy testowanie, wyszło na jaw, że skuteczność naszej metody nie przekroczyła 4%. Nie byliśmy w stanie uwierzyć, że identyczna metoda zastosowana w bardzo podobnych środowiskach może dać tak diametralnie różne wyniki. Dlatego też poprosiliśmy klienta o sprawdzenie, co było przyczyną naszego niepowodzenia w drugim teście.

Okazało się, że przyczyną był nasz brak wyobraźni. Pierwsza firma była przedsiębiorstwem produkcyjnym, w którym znakomita większość zatrudnionych osób miała od 35 do 55 lat. Druga firma zaś była siecią sklepów, w której większość pracowników była znacznie młodsza, licząc sobie od 19 do 29 lat. Młodzi ludzie zapytani, dlaczego nie klikali w załączony odnośnik, zwykle odpowiadali, że nie byli zainteresowani, ponieważ z serwisu LinkedIn korzystają tylko „starzy ludzie”, oni zaś używali przede wszystkim Facebooka.

No tak. Zadowolony z sukcesu osiągniętego w pierwszym zadaniu nie pomyślałem nawet, że zastosowana metoda wcale nie musi być uniwersalna i każda firma może wymagać odpowiednio dostosowanej wiadomości. Doświadczenie to sprawiło również, że obecnie mam znacznie mniejsze zaufanie do metod SaaS (Software as a Service) korzystających z prostych szablonów.

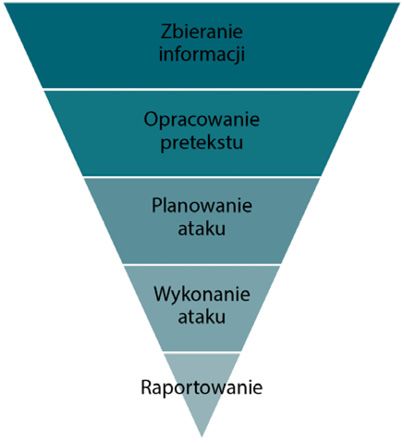

Pamiętaj, że jeśli nawet prowadzisz działanie edukacyjne, to tak czy inaczej musi ono zawierać wszystkie etapy piramidy przedstawione na rysunku. Zaczynając od wywiadu, musisz przygotować atak w sposób atrakcyjny dla adresatów, gdyż inaczej możesz nie osiągnąć zakładanego celu.

Phishing penetracyjny

Phishing penetracyjny wygląda niemal identycznie jak edukacyjny, ale ma zupełnie inny cel. Jest to bowiem autentyczny atak, zorientowany na zdobycie prawdziwych dostępów do sieci, chronionych informacji bądź innych poufnych danych.

Tego rodzaju phishing zwykle korzysta z metod odwołujących się do strachu, chciwości, zaskoczenia lub nawet smutku. Dzieje się tak, ponieważ przy takim działaniu samo kliknięcie w odnośnik nie wystarcza. Na ogół konieczne jest również to, aby pracownik otworzył stosowny dokument lub plik, ignorując przy tym ostrzeżenia, bądź też wprowadził dane logowania. Aby to osiągnąć, muszę utrzymywać cel w stanie alfa przez dłuższy czas, dlatego też bodźce emocjonalne muszą być odpowiednio mocniejsze.

Jedna z firm, w której prowadziliśmy taki test, cechowała się daleko posuniętą sympatią do produktów firmy Apple. Prawie wszyscy pracownicy korzystali z laptopów MacBook i najnowszych telefonów iPhone. Nasz test miał miejsce niedługo przed wprowadzeniem na rynek nowego modelu iPhone’a, więc e-mail, który wysłaliśmy, zawierał rzucające się w oczy logo Apple’a oraz następującą informację, rzekomo pochodzącą z działu kadr:

[Nazwa firmy] ma przyjemność poinformować o wewnętrznej loterii, w której rozlosowane zostanie 10 najnowszych modeli iPhone’a wraz z opłaconym z góry rocznym abonamentem. Losowanie odbędzie się w następny piątek o godzinie 15:00.

Aby wziąć udział w loterii, wystarczy wejść na stronę logowania (https://iphone.updates-company.com) i wprowadzić swoją nazwę użytkownika oraz hasło intranetowe.

Powodzenia!

Domena updates-company.com była autentyczna, gdyż wykupiliśmy ją, a następnie umieściliśmy w niej stronę zawierającą dwa pola do wprowadzania danych, przycisk służący do ich wysłania oraz logo firmy. Mając gotową przynętę, wysłaliśmy nasz list do około tysiąca osób i wkrótce otrzymaliśmy 750 kompletnych danych logowania.

Właściwy bodziec emocjonalny zaprezentowany właściwym ludziom we właściwym czasie pozwolił nam odnieść ogromny sukces.

Spear phishing

Spear phishing (polowanie z ościeniem) to atak phishingowy wymierzony w konkretną osobę. Po dokładnym przeanalizowaniu danych o celu i jego rodzinie zwykle wybieramy jakąś osobistą informację, która służy nam jako podstawa do pretekstu. Bardzo często zdarza się nam korzystać z wiadomości, które członkowie rodziny celu zamieszczają na stronach mediów społecznościowych.

W jednym przypadku udało nam się odkryć, że cel wybrał się wraz z kolegami na „męski weekend” do Las Vegas. Duża liczba zdjęć z tej wycieczki posłużyła nam za podstawę do wybrania pretekstu.

Mój phishingowy e-mail miał postać wiadomości rzekomo pochodzącej z hotelu, w którym zatrzymał się mój cel, i zawierał następującą treść:

Szanowny panie [nazwisko celu]

W dniach 3 – 8 sierpnia przebywał pan w naszym hotelu. Po wymeldowaniu znaleźliśmy w pokoju przedmiot, który być może należy do Pana. Czy mógłby pan sprawdzić załączone zdjęcie i poinformować nas, czy jest pan właścicielem przedstawionego przedmiotu?

Jeżeli tak jest, prosimy o kliknięcie w ten odnośnik i wypełnienie formularza, abyśmy mogli wysłać zgubę pod wskazany adres.

Z poważaniem,

obsługa hotelu

Dlaczego zdecydowałem się na umieszczenie odnośnika, nawet jeżeli nie miałem żadnego zdjęcia do pokazania? Zrobiłem to, ponieważ istniała pewna szansa, że adresat e-maila będzie chciał sprawdzić, czy czegoś nie zostawił, albo nawet przywłaszczyć sobie czyjś przedmiot. Formularz zawierał następujące dane:

Imię i nazwisko

Adres domowy

Numer telefonu

Adres e-mail

Data urodzenia (w celu zweryfikowania pełnoletności)

Ostatnie cztery cyfry karty kredytowej użytej do opłacenia pobytu

Pretekst okazał się bardzo skuteczny i pozwolił mi uzyskać nie tylko potrzebne mi informacje, ale także dane, które mogłem wykorzystać do przyszłych ataków.

Kiedy jednak wykorzystuję informacje osobiste do przeprowadzania ataków, nigdy nie korzystam z danych, które mogłyby być szkodliwe dla celu. Przykładowo w powyższym liście mogłem napisać np.: „Jesteśmy w posiadaniu zdjęć przedstawiających pana z prostytutką w pokoju hotelowym w Las Vegas. Nie ujawnimy ich, jeżeli zapłaci pan okup, przelewając pieniądze na konto dostępne tutaj”, nawet gdybym był w posiadaniu takich materiałów. Jeżeli natknąłbym się na tak wrażliwe dane, skontaktowałbym się z celem i zapytał, w jaki sposób mam postępować dalej.

Phishing - podsumowanie

Nie wiem jak Ty, ale ja dostaję zwykle od 200 do 250 e-maili każdego dnia, przez co mam wrażenie, że moja praca składa się głównie z czytania i odpowiadania na korespondencję.

Jako że poczta elektroniczna jest dziś nieodłączną częścią biznesu, komunikacji, kontaktu czy nawet zakupów, jest to również najczęstsza metoda działania socjotechników. Dlatego też każdy, kto chce działać w tej branży, musi wiedzieć, jak tworzyć wiarygodne wiadomości w oparciu o rzetelny wywiad. Tylko w ten sposób można dobrze sprawdzić wrażliwość celu na atak phishingowy.

Fragment pochodzi z książki "Socjotechnika. Sztuka zdobywania władzy nad umysłami. Wydanie II", (Christopher Hadnagy - wyd. Helion 2020).

Zobacz nasze propozycje

-

- Druk

- PDF + ePub + Mobi

- Audiobook MP3

(35,40 zł najniższa cena z 30 dni)

38.35 zł

59.00 zł (-35%)